- EuropeAsieMoyen Orient

- Toutes les check-lists

- Call Center

- Check-list de conformité pour les centres d’appels

Check-list de conformité pour les centres d’appels

La check-list de conformité est cruciale pour les centres d'appels, assurant la protection des données clients et le respect des lois. Elle inclut des mesures de sécurité réseau, gestion des vulnérabilités, et contrôle d'accès pour prévenir les sanctions et garantir la sécurité.

- Construisez et maintenez une infrastructure de réseau sécurisée

- Elaborez un programme de gestion des vulnérabilités.

- Protégez les données des titulaires de carte

- Mettez en place une politique de sécurité de l’information

- Mettez en place de solides mesures de contrôle d’accès avec LiveAgent

- Proposez des transactions vocales avec cryptage

- Empêchez l’accès aux informations de paiement

- Ne notez pas les informations sensibles

- Réduire au minimum l’utilisation des appareils mobiles dans l’espace de travail

- Contrôlez et testez régulièrement les réseaux

En tant que propriétaire d’entreprise, vous connaissez l’importance de la conformité aux lois et réglementations en vigueur. Les centres d’appels qui conservent de nombreux dossiers sensibles sur les clients sont particulièrement à risque. Comment maximiser la sécurité du centre d’appels?

Voici comment : en suivant une check-list pratique des exigences de conformité des centres d’appels. En la complétant, vous contribuerez à préserver la sécurité de votre centre d’appels.

L’importance d’une check-list de conformité pour les centres d’appels

C’est un outil qui contribue à ce que tous les types de centres de contact restent à jour avec les dernières exigences légales. En veillant à ce que vos agents respectent les règles énumérées ci-dessous, vous pouvez réduire le risque d’amendes ou d’autres sanctions.

Qui peut bénéficier d’une check-list de conformité pour centre d’appels ?

Les agents du centre

- les propriétaires d’entreprises

Les superviseurs de centre d’appels

Une check-list de conformité des centres d’appels peut être utilisée par des entreprises de toutes tailles. Notre check-list aidera votre entreprise à respecter la loi, qu’il s’agisse d’une petite entreprise avec un seul centre de contact ou d’une entreprise avec plusieurs centres d’appels.

Explorez la check-list de conformité des centres d’appels

C’est l’épine dorsale de votre programme de conformité. Sans un réseau sécurisé, toutes les opérations de votre centre d’appels sont ouvertes au danger.

Pourquoi est-il important de construire et de maintenir un réseau sécurisé ?

Parce qu’il permet de protéger les données de vos clients contre les accès non autorisés, le vol ou la modification.

Comment construire et maintenir une infrastructure réseau sécurisée ?

Si vous ne savez pas par où commencer, envisagez de travailler avec un consultant en sécurité informatique. Cela peut se faire de deux façons:

- en mettant en place des pare-feu qui surveillent le trafic réseau, détectent les menaces pour protéger les réseaux internes en comparant votre trafic à une liste de normes

- en évitant d’utiliser des mots de passe d’accès par défaut, qui peuvent augmenter considérablement les chances d’une violation de données

Conseil : pour plus d’informations sur la création et le maintien d’une infrastructure réseau sécurisée, consultez le National Institute of Standards and Technology (NIST).

Quels outils utiliser pour construire et maintenir un réseau sécurisé ?

- firewall

- systèmes de détection d’intrusion

- logiciel de gestion des mots de passe

- VPN

- logiciel anti-virus

Les services Web sont fortement soumis au ciblage des logiciels malveillants. Les transactions par carte de crédit ne font pas exception, les centres de contact doivent donc également être protégés contre celles-ci. L’élaboration d’un tel programme constitue une approche proactive de la gestion des cybermenaces et des vulnérabilités.

Pourquoi est-il important de développer un programme de gestion des vulnérabilités ?

Il vous aide à identifier, hiérarchiser et remédier aux problèmes de sécurité avant qu’ils ne deviennent des problèmes pour votre entreprise ou vos clients. Un tel programme peut également vous indiquer exactement ce que vous devez faire en cas de violation de la sécurité.

Quels sont les composants clés d’un programme de gestion des vulnérabilités ?

- Inventaire des hôtes du réseau et des actifs tournés vers Internet – la sécurité du réseau commence par la connaissance de ce qui se trouve dans votre système, de son fonctionnement et de la raison pour laquelle il doit être protégé. Il est également important de vérifier s’il y a des appareils inconnus ou non autorisés sur votre réseau qui peuvent présenter un risque. Par exemple, un ordinateur qui ne figure pas dans l’inventaire de votre réseau pourrait être utilisé pour une attaque.

- Protocoles et procédures – un programme devrait contenir un ensemble de protocoles et de procédures à suivre en cas de problèmes ou de violations de sécurité. Par exemple, si quelqu’un vole des données de cartes de crédit dans votre système, vous devez établir un protocole qui empêchera le vol d’affecter votre entreprise

- Analyse de vulnérabilité – menée pour identifier les risques de sécurité potentiels. Elles peuvent être manuelles ou automatisées et doivent être effectuées au moins une fois par mois.

- Plan de remédiation – une fois que vous avez découvert des vulnérabilités dans votre système, vous devez élaborer un plan de remédiation pour savoir comment vous allez corriger les problèmes découverts.

- Gestion des correctifs – les systèmes doivent être protégés contre les vulnérabilités nouvellement découvertes. Vous devez disposer de processus de conformité pour déployer des correctifs et des mises à jour en temps opportun.

- Education et sensibilisation – les employés sont votre première ligne de défense, ils doivent donc être conscients des menaces et de la façon de s’en protéger.

Quels outils utiliser pour développer un programme de gestion de la vulnérabilité ?

- des scanners de vulnérabilité

- des logiciels de gestion des correctifs pour mettre à jour automatiquement les correctifs

- des logiciels pour surveiller et analyser les journaux d’activité du réseau afin de détecter les comportements inhabituels, suspects ou à risque (SIEM)

- un outil de gestion des appareils mobiles, par exemple les smartphones et les tablettes

- des systèmes de détection des intrusions (IDS) pour détecter les intrusions dans le réseau et y répondre de manière appropriée

L’accès protégé aux données des titulaires de cartes désigne toute information sur un client qui est stockée sur votre système. Il peut s’agir de noms, d’adresses, de numéros de téléphone, de numéros de cartes de crédit, etc.

Pourquoi est-il important de protéger les données des titulaires de cartes ?

It prevents hackers from gaining access to cardholder information and using it to commit fraud or identity theft. Additionally, it prevents any unauthorized transmission of cardholder data.

Comment protéger les données des titulaires de cartes ?

Tout d’abord, assurez-vous que vous êtes en conformité avec les exigences de la norme de sécurité des données de l’industrie des cartes de paiement (norme PCI DSS). Ensuite, mettez en place une solide mesure de contrôle d’accès pour protéger les données privées de vos clients.

Conseil : évitez de stocker les coordonnées des clients et supprimez toutes les données conservées précédemment.

Un système cryptographique puissant et le cryptage sont nécessaires pour garantir que les données sensibles des titulaires de cartes sont transmises en toute sécurité.

Quels outils utiliser pour protéger les données des titulaires de cartes ?

- plateformes de gestion de la conformité (avec un scanner de vulnérabilité intégré)

- logiciels de cryptage

Il s’agit d’un document qui décrit l’approche d’une organisation en matière de protection de ses informations électroniques.

Pourquoi est-il important de mettre en place une politique de sécurité de l’information ?

Il fournit un cadre que les employés doivent respecter lorsqu’ils traitent des données sensibles et contribue ainsi à protéger l’entreprise.

Comment élaborer une politique de sécurité de l’information ?

- consulter votre service juridique pour s’assurer que la politique est conforme aux lois applicables

- travailler avec votre service informatique pour identifier les technologies et les procédures qui devront être mises en œuvre pour que la politique des SI fonctionne comme prévu.

- s’assurer que chaque employé est conscient de ses responsabilités dans le cadre de cette nouvelle politique avant qu’elle n’entre en vigueur

Quels outils utiliser pour élaborer une politique de sécurité de l’information ?

- logiciel de gestion des politiques pour gérer vos politiques et procédures en l’automatisation des tâches, telles que le suivi des personnes ayant accès à différents documents ou le stockage des révisions de toutes les versions jamais créées

- Les services juridiques et informatiques de l’organisation

- des modèles en ligne qui peuvent vous aider à commencer à rédiger vos propres politiques et procédures

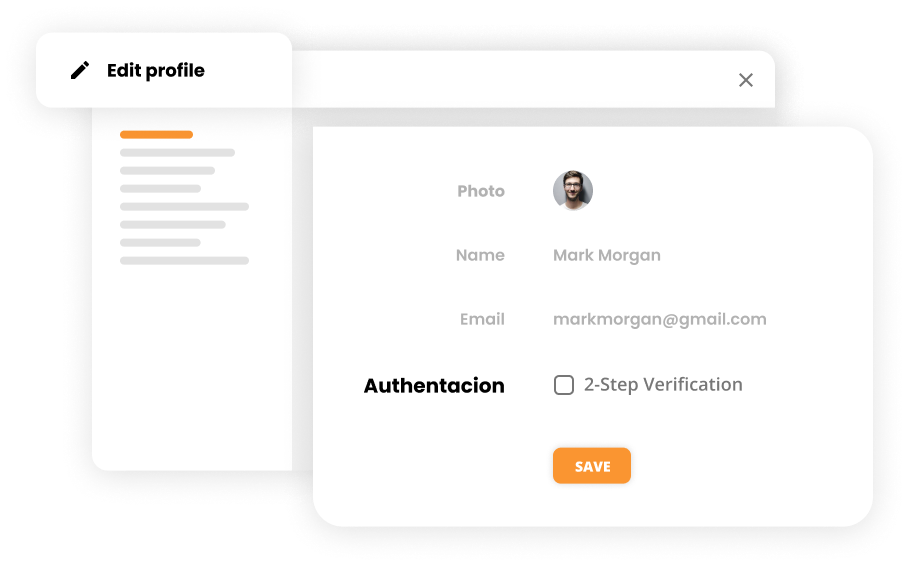

Le contrôle d’accès est un processus qui vous permet de gérer les personnes qui ont accès à vos systèmes et à vos données. Choisir un logiciel de help desk qui dispose de toutes les dernières capacités de sécurité.

Pourquoi est-il important d’avoir des mesures de contrôle d’accès solides ?

Il protège vos données contre les accès non autorisés, réduit le risque de fraude et d’abus internes et contribue à la protection de la vie privée des clients.

Comment mettre en place des contrôles d’accès solides ?

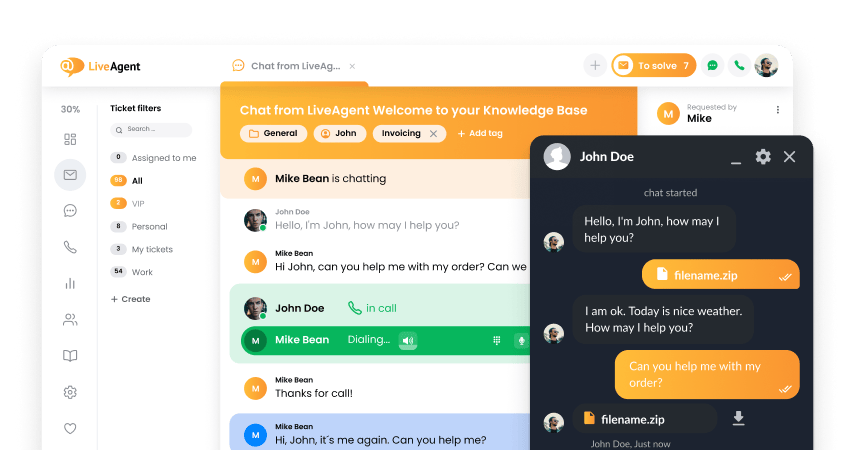

La clé est de choisir un logiciel de service d’assistance automatisé tel queLiveAgent pour contrôler toutes les mesures en votre nom. C’est une solution qui vous aide à gérer en toute sécurité toutes les demandes de vos clients à partir d’une seule interface.

En choisissant un tel outil, vous augmentez la sécurité des données de vos clients. LiveAgent fournit :

- BAN IPs

- Vérification en 2 étapes

- Chiffrement HTTPS

- Centres de données multiples

- GDPR

Vous pouvez tester LiveAgent gratuitement avant de vous engager financièrement.

Quels outils utiliser pour mettre en œuvre des mesures de contrôle d’accès solides ?

- un logiciel de service d’assistance doté d’une fonction de contrôle d’accès intégrée (comme LiveAgent)

- solutions de gestion d’accès

- logiciels pour centres d’appels

Le cryptage est un processus qui consiste à convertir des données en texte chiffré afin qu’elles ne soient accessibles qu’à ceux qui possèdent la clé de décryptage.

Pourquoi est-il important de crypter les transactions vocales ?

Les clients ont ainsi l’assurance que les informations transmises sont protégées contre les écoutes et autres formes d’interception.

Comment crypter les transactions vocales ?

Plusieurs protocoles de cryptage peuvent être utilisés, tels que Secure Sockets Layer (SSL) et Transport Layer Security (TLS).

Astuce : si vous utilisez le help desk de LiveAgent, vous pouvez profiter de son cryptage intégré. LiveAgent crypte toutes les données par défaut via SSL (HTTPS) et TLS, de sorte que tout le trafic entre votre site web/application et nos serveurs est sécurisé.

Quels outils utiliser pour assurer le chiffrement des transactions vocales ?

- les équipements de transmission vocale qui prennent en charge le cryptage

- algorithme de cryptage fort

- Protocole de voix sur Internet (VoIP) et les systèmes téléphoniques qui utilisent SSL ou TLS

Pour éviter toute activité frauduleuse, il est important de ne pas autoriser l’accès aux informations de paiement des clients.

Pourquoi est-il important d’empêcher l’accès aux informations de paiement ?

Le fait de ne pas autoriser l’accès permet de protéger les données financières de vos clients contre le vol par des cybercriminels.

Comment empêcher l’accès aux informations de paiement ?

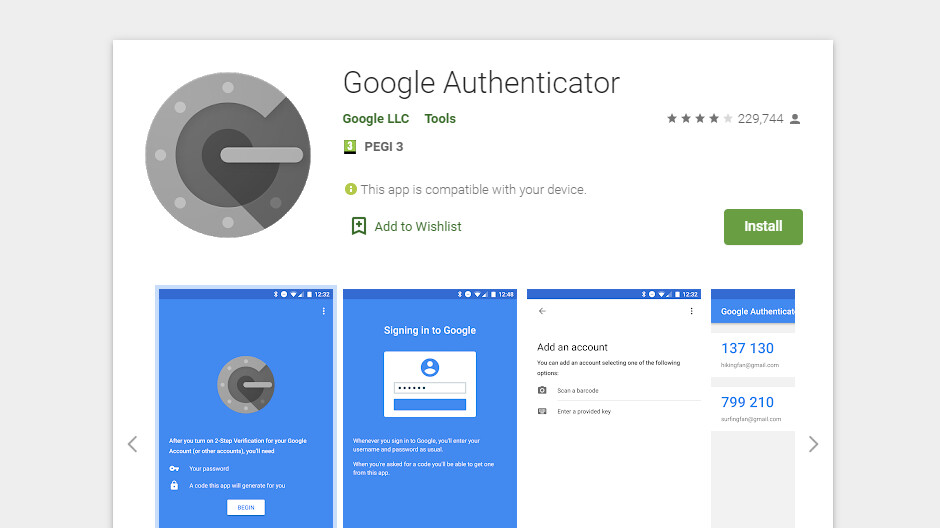

Tout d’abord, assurez-vous que vos employés sont conscients de leurs responsabilités en matière de protection des données sensibles. Utilisez des procédures d’authentification fortes telles que l’authentification à deux facteurs et les mots de passe à usage unique. De plus, cryptez toutes les transmissions de données entre les terminaux de paiement et les serveurs afin que personne ne puisse les intercepter en cours de route.

Which tools to use for preventing access to payment information?

- les générateurs de mots de passe à usage unique (comme Google Authenticator)

- les logiciels de cryptage des données (tels que OpenSSL) ou les appareils matériels tels que les réseaux privés virtuels (VPN)

- les solutions de prévention des pertes de données (DLP)

Si vous devez conserver ces données, assurez-vous qu’elles sont stockées dans un endroit sûr et que leur accès est limité au personnel autorisé.

Pourquoi est-il important de ne pas écrire d’informations sensibles ?

Cela n’est pas conforme à la loi GDPR et facilite l’accès à ces informations pour les personnes non autorisées.

Comment prendre des notes et rester en conformité avec la loi ?

Si vous devez prendre des notes, veillez à utiliser une méthode de stockage sécurisée. Il peut s’agir d’enfermer les cahiers dans un coffre-fort ou d’utiliser un système de stockage de fichiers cryptés.

Quels outils utiliser pour garder une trace des informations sensibles ?

- blocs-notes cryptés

- serrures pour ordinateurs portables

- fichiers protégés par un mot de passe

L’utilisation de téléphones mobiles dans un centre de contact augmente le risque de perte ou de vol de données.

Pourquoi est-il important de minimiser l’utilisation des appareils mobiles ?

Il réduit les risques de perte ou de vol d’informations sensibles à la suite d’une erreur de l’employé, comme la perte de son appareil.

Comment minimiser l’utilisation des appareils mobiles dans l’espace de travail ?

Sensibilisez vos employés au risque de cybersécurité associé à l’utilisation d’un appareil personnel et assurez-vous qu’ils comprennent l’importance de la sécurité des données. Exigez des employés qu’ils protègent leurs appareils par un mot de passe et qu’ils installent des applications de sécurité réputées. Assurez-vous que toutes les données sensibles sont cryptées avant d’être stockées ou transmises sur un appareil mobile.

Quels outils utiliser pour minimiser l’utilisation des appareils mobiles ?

- sensibiliser les employés à la sécurité des données

- logiciel de protection par mot de passe

- applications de sécurité

- solutions de stockage crypté

C’est l’une des meilleures façons d’identifier les vulnérabilités avant qu’elles ne deviennent un problème pour votre organisation ou vos clients.

- outils de surveillance de la sécurité des réseaux

- systèmes d’alerte

- logiciels d’analyse des vulnérabilités

- outils de test de pénétration

Problèmes et menaces courants liés à la sécurité des centres d’appels

Menaces sur les données personnelles

L’un des dangers les plus courants dans un centre de contact est le risque de vol ou de perte de données. Les agents sont au courant d’un grand nombre d’informations personnelles, notamment les numéros de sécurité sociale, les détails des comptes bancaires et les numéros de cartes de crédit. Il est donc important que tous les agents reçoivent une formation adéquate sur la manière de stocker et de transmettre ces données en toute sécurité.

Menaces internes

Les agents des centres d’appels peuvent représenter un risque pour le centre s’ils ont accès à des informations sensibles et s’ils deviennent mécontents. Il est important de surveille régulièrement l’activité des agents et de mettre en place des politiques qui restreignent l’accès à certaines données.

Employés temporaires

Les centres d’appels emploient souvent des travailleurs temporaires pour gérer les pics de trafic ou remplacer les employés malades. Il est important de prendre des mesures pour s’assurer que ces travailleurs sont formés aux politiques et procédures du centre et qu’ils comprennent les risques associés au travail dans un centre d’appels, sinon ils peuvent compromettre par inadvertance sa sécurité.

Clics accidentels

Il arrive que les employés cliquent sur des liens ou ouvrent des fichiers qu’ils ne devraient pas, ce qui entraîne l’installation de logiciels malveillants ou le vol de données. Il est essentiel de mettre en place des protections contre de telles erreurs, comme une protection forte par mot de passe et des logiciels de sécurité.

Un employé rancunier

Un employé qui en veut à l’entreprise ou à un autre agent peut faire beaucoup de dégâts. Par exemple, il pourrait divulguer des données sensibles, saboter des systèmes ou harceler d’autres employés. Il est important de surveiller de près l’activité des employés et de mettre en place des politiques pour faire face à de telles situations.

Menaces extérieures

Les pirates et les escrocs extérieurs à l’organisation peuvent utiliser le phishing ou d’autres techniques pour tenter de voler des informations ou installer des logiciels malveillants sur les ordinateurs des centres d’appels. La meilleure façon de se protéger contre ces menaces est de mettre en place de solides mesures de sécurité telles que des pare-feu, des logiciels antivirus et des filtres anti-spam.

Résumé de la check-list de conformité des centres d’appels

- Construire et maintenir une infrastructure réseau sécurisée

- Développer un programme de gestion de la vulnérabilité

- Protéger les données des titulaires de carte

- Mettre en place une politique de sécurité de l’information

- Mettez en place de solides mesures de contrôle d’accès avec LiveAgent

- Fournir des transactions vocales avec cryptage

- Empêcher l’accès aux informations de paiement

- Ne consignez pas d’informations sensibles

- Réduire au minimum l’utilisation des appareils mobiles

- Contrôler et tester régulièrement les réseaux

Frequently Asked Questions

Qu'est-ce que la conformité dans un centre d'appels ?

Le terme “conformité” fait référence à l’adhésion des RSC aux politiques et procédures spécifiques de l’entreprise lors des interactions avec les clients.

Combien de temps dure le consentement TCPA ?

Le consentement au TCPA dure jusqu’à ce qu’un consommateur le révoque ou que l’entreprise en question interrompe la campagne de marketing concernée.

Comment puis-je améliorer la conformité de mon centre d'appels ?

Pour améliorer la conformité des centres de contact, vous devez mettre en place une formation adéquate des agents dans votre entreprise, superviser le travail des employés et mener régulièrement des enquêtes NPS. De plus, mettez régulièrement à jour les politiques afin de vous assurer que tous les RSC connaissent les exigences de conformité les plus récentes.

Quelle est la différence entre DNC et TCPA ?

La réglementation DNC (Do Not Call) interdit les appels de télémarketing aux clients résidentiels qui ont inscrit leur numéro sur la liste nationale DNC. Les réglementations TCPA (Telephone Consumer Protection Act) protègent les consommateurs contre les appels et les messages texte de marketing non sollicités.

Quelles sont les questions de conformité ?

Les questions de conformité sont des demandes spécifiques que les agents peuvent être amenés à formuler pour vérifier l’authenticité d’un client ou d’une commande. Par exemple, un CSR peut demander la date de naissance ou le numéro de sécurité sociale d’un client pour vérifier son identité.

Pourquoi la conformité des centres d'appels est-elle importante ?

Il garantit que les agents fournissent des informations précises et cohérentes aux clients. Il permet également de protéger les RSC de toute responsabilité s’ils fournissent des informations incorrectes ou trompeuses lors des interactions avec les clients.

Check-list pour la sécurité des centres d’appels

Assurez la sécurité de votre centre d'appels avec notre check-list complète. Découvrez comment implémenter des mesures de contrôle d'accès, limiter les privilèges, et protéger les données clients avec des protocoles de sécurité avancés. Protégez votre entreprise contre les menaces externes dès aujourd'hui!

Check-list des exigences des centres d’appels

Découvrez la check-list complète pour un centre d'appels performant : logiciels, CRM, sécurité, flexibilité et bien plus. Assurez votre succès !

Check-list pour l’installation d’un centre d’appels

Découvrez notre check-list complète pour installer un centre d'appels: objectifs, coûts, recrutement et plus pour un succès garanti.

Check-list pour l’assurance qualité des centres d’appels

Optimisez votre centre d'appels avec notre check-list d'assurance qualité. Offrez un service client exceptionnel et améliorez vos performances !

You will be

in Good Hands!

Join our community of happy clients and provide excellent customer support with LiveAgent.

Notre site web utilise des cookies. En continuant, nous supposons que vous avez l'autorisation de déployer des cookies, comme indiqué dans notre site Web. politique de confidentialité et de cookies.

- How to achieve your business goals with LiveAgent

- Tour of the LiveAgent so you can get an idea of how it works

- Answers to any questions you may have about LiveAgent

Български

Български  Čeština

Čeština  Dansk

Dansk  Deutsch

Deutsch  Eesti

Eesti  Español

Español  Ελληνικα

Ελληνικα  Hrvatski

Hrvatski  Italiano

Italiano  Latviešu

Latviešu  Lietuviškai

Lietuviškai  Magyar

Magyar  Nederlands

Nederlands  Norsk bokmål

Norsk bokmål  Polski

Polski  Română

Română  Русский

Русский  Slovenčina

Slovenčina  Slovenščina

Slovenščina  简体中文

简体中文  Tagalog

Tagalog  Tiếng Việt

Tiếng Việt  العربية

العربية  English

English  Português

Português